WAF 도입 전 반드시 확인해야 할 트래픽 분석 방법 – 스펙 결정부터 비용 최적화까지

최근 스피디에 한 스타트업 CTO로부터 이런 문의가 들어왔습니다.

"WAF 도입을 준비 중인데, 적정 스펙을 결정하려고 트래픽을 확인하니 NHN Cloud 모니터링 탭에서는 하루치 데이터밖에 안 나옵니다. 기간을 늘려서 볼 수 있는 방법이 있을까요? 그리고 WAF의 최소 사양은 얼마나 되나요?" |

|---|

이 질문은 단순해 보이지만, 사실 많은 기업이 WAF 도입 과정에서 겪는 가장 흔한 문제입니다.

스피디가 지난 3년간 50개 이상의 기업에 WAF를 구축하면서 발견한 사실은, 약 70%의 기업이 트래픽 분석 단계에서 어려움을 겪는다는 것입니다.

트래픽 분석 없이 WAF를 도입하면 어떻게 될까요?

과도한 스펙으로 불필요한 비용을 지출하거나, 반대로 부족한 스펙으로 성능 저하와 보안 위협에 노출될 수 있습니다.

오늘은 WAF 도입 전 반드시 거쳐야 할 트래픽 분석 방법을 실전 중심으로 알아보겠습니다.

⚡WAF란 무엇이고, 왜 트래픽 분석이 먼저인가?

WAF(Web Application Firewall)는 웹 애플리케이션 앞단에 위치하여 SQL 인젝션, XSS, DDoS 등 웹 기반 공격을 차단하는 보안 솔루션입니다.

일반 방화벽이 네트워크 레벨에서 작동한다면, WAF는 애플리케이션 레벨(HTTP/HTTPS)에서 트래픽을 분석하고 차단합니다.

그렇다면 왜 트래픽 분석이 먼저 필요할까요?

WAF는 모든 웹 트래픽을 실시간으로 검사하기 때문에 처리할 수 있는 대역폭과 초당 요청 수(RPS, Requests Per Second)에 따라 스펙이 결정됩니다.

트래픽 분석 없이 스펙을 정하면 다음과 같은 문제가 발생합니다.

[과다 스펙 선택 시]

월 100만 원이면 충분한데 300만 원을 지불하는 경우

실제 트래픽의 5배 용량을 확보해 예산 낭비

[과소 스펙 선택 시]

트래픽 급증 시 병목 현상 발생

정상 사용자까지 차단되는 상황 발생

WAF 자체가 성능 저하의 원인이 됨

실제로 스피디가 지원한 B사(이커머스)의 경우, 트래픽 분석 없이 최소 스펙으로 WAF를 도입했다가 블랙프라이데이 이벤트 때 WAF가 병목이 되어 정상 고객까지 차단되는 사고가 발생했습니다.

트래픽을 재분석한 결과, 피크 시간대 트래픽이 평소의 8배에 달했고, WAF 스펙을 3배로 증설해야 했습니다.

⚡클라우드 기본 모니터링의 한계

고객이 문의한 것처럼 대부분의 클라우드는 기본 모니터링 화면에서 제한된 기간의 데이터만 제공합니다.

[NHN Cloud Compute Instance 모니터링]

기본 화면: 최근 24시간

상세 메트릭: 최대 7일

[AWS CloudWatch 기본 설정]

기본 메트릭: 최근 15개월 (단, 1분 단위는 15일)

커스텀 대시보드 없이는 장기 분석 어려움

[Azure Monitor]

기본 메트릭: 최근 30일

세부 데이터는 Log Analytics 별도 설정 필요

왜 이렇게 제한적일까요?

클라우드 사업자 입장에서는 모든 고객의 상세 메트릭을 장기간 저장하는 것이 막대한 스토리지 비용을 발생시키기 때문입니다.

그래서 기본 무료 제공 범위를 제한하고, 장기 보관이 필요하면 별도 로그 서비스를 사용하도록 유도합니다.

하지만 WAF 스펙을 결정하려면 최소 1개월, 이상적으로는 3개월치 트래픽 데이터가 필요합니다.

계절성이 있는 서비스(명절 선물, 여름 휴가 예약 등)라면 1년치 데이터를 확인해야 정확합니다.

그렇다면 어떻게 장기 트래픽 데이터를 수집할 수 있을까요?

⚡클라우드별 장기 트래픽 분석 방법

[NHN Cloud 트래픽 분석 방법]

1단계: Log & Crash Search 활성화

NHN Cloud Console → Log & Crash Search → 서비스 활성화 → 로그 전송 설정에서 Instance 메트릭을 활성화합니다.

2단계: 커스텀 로그 쿼리 작성

3단계: 데이터 내보내기 및 분석

CSV로 내보내기 → Excel 또는 Python으로 시간대별, 요일별 패턴 분석

[AWS 트래픽 분석 방법]

CloudWatch Logs Insights 활용

VPC Flow Logs 활성화

CloudWatch Logs Insights에서 쿼리 실행

대역폭, RPS 계산

[Azure 트래픽 분석 방법]

Network Watcher + Log Analytics

Network Watcher → Traffic Analytics 활성화

Log Analytics Workspace 연결

KQL(Kusto Query Language)로 분석

💡스피디 팁: 처음 설정이 복잡하게 느껴진다면, 최소 2주치라도 수동으로 매일 모니터링 화면을 스크린샷으로 저장해두세요. 완벽하진 않지만 트렌드 파악에는 도움이 됩니다.

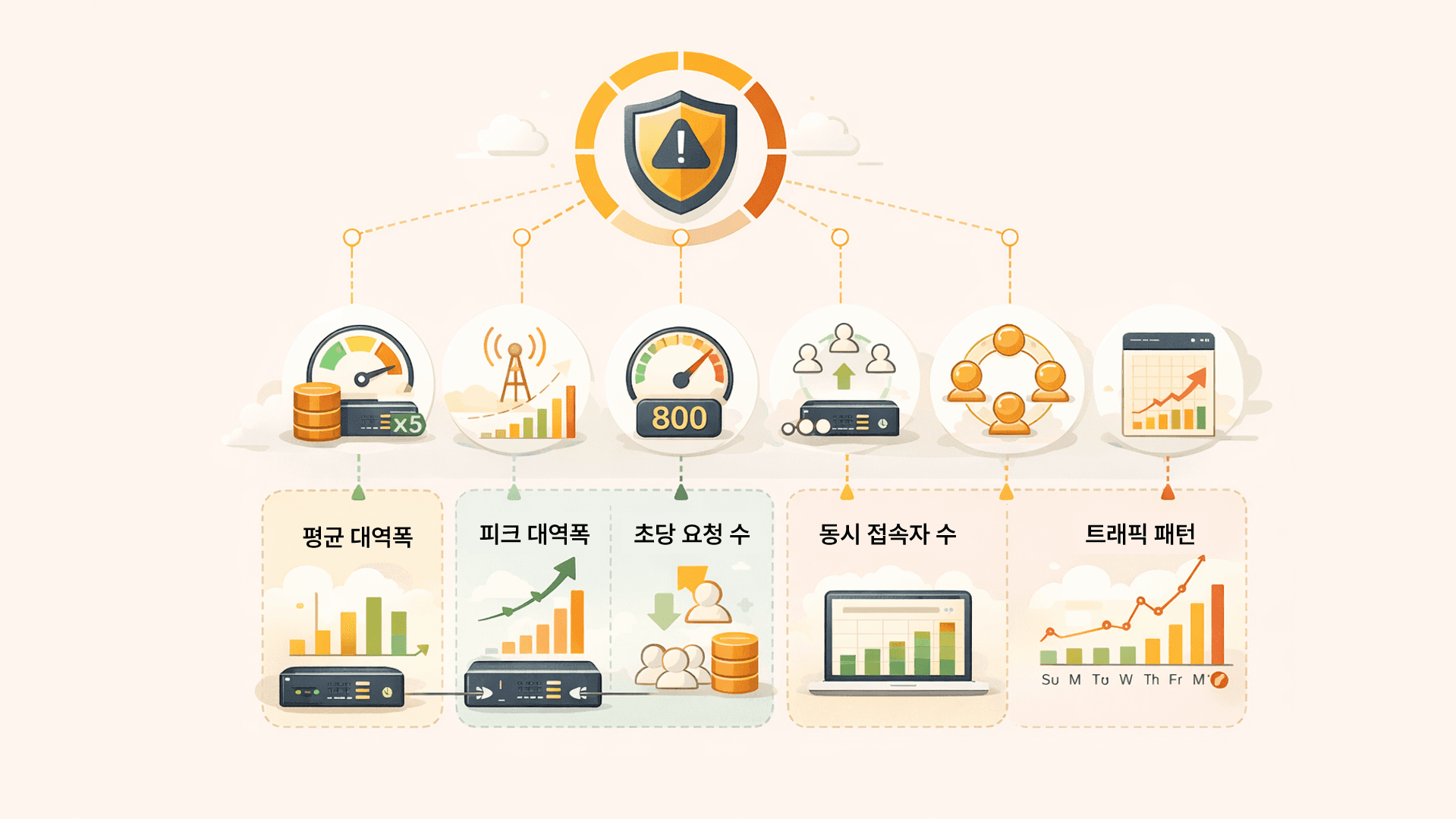

⚡WAF 스펙 결정을 위한 핵심 지표 5가지

트래픽 데이터를 수집했다면 이제 WAF 스펙 결정에 필요한 핵심 지표를 추출해야 합니다.

평균 대역폭 (Bandwidth)

측정 방법: 전체 기간의 네트워크 In/Out 트래픽 합산 후 평균 계산

예시: 월 평균 500GB 트래픽 → 초당 약 2Mbps

WAF 스펙 적용: 평균 대역폭의 3~5배 여유를 둔 스펙 선택피크 대역폭

측정 방법: 일별 최대 트래픽 구간의 대역폭

예시: 평소 2Mbps이지만 점심시간(12~1시) 15Mbps

WAF 스펙 적용: 피크 시 병목 없이 처리 가능한 스펙 필수초당 요청 수 (RPS)

측정 방법: 웹 서버 로그에서 시간대별 HTTP 요청 수 집계

예시: 평균 100 RPS, 피크 800 RPS

WAF 스펙 적용: 피크 RPS 기준으로 스펙 결정 (WAF 제품마다 처리 가능 RPS가 명시되어 있음)동시 접속자 수

측정 방법: 웹 서버 또는 로드밸런서에서 확인

예시: 평균 500명, 피크 3,000명

WAF 스펙 적용: 세션 테이블 크기에 영향트래픽 패턴

측정 방법: 시간대별, 요일별 트래픽 변동 추이

예시:평일 오전 10시~오후 6시 집중

주말 트래픽 평일 대비 40% 수준

매월 25일(월급날) 트래픽 2배 증가

WAF 스펙 적용: 오토스케일링 가능 여부, 탄력적 운영 계획 수립

스피디가 실제 분석한 C사(금융 서비스)의 경우, 평균 트래픽은 200 RPS였지만 점심시간과 퇴근 시간에 1,500 RPS까지 치솟았습니다.

만약 평균값만 보고 스펙을 결정했다면 하루 2번 서비스 장애가 발생했을 것입니다.

⚡WAF 최소 사양 및 적정 스펙 선택 가이드

NHN Cloud WAF | AWS WAF | Azure Application Gateway WAF |

|---|---|---|

최소: 10Mbps, 100 RPS | 요금제: 사용량 기반 (최소 사양 개념 없음) | Small: 최대 2개 인스턴스 |

권장: 50Mbps, 500 RPS | 처리량: AWS Shield Standard와 함께 자동 확장 | Medium: 최대 10개 인스턴스 |

스케일업 가능 (최대 1Gbps) | RPS: 기본적으로 수천 RPS 처리 가능 | Large: 최대 50개 인스턴스 |

[서비스 규모별 권장 스펙]

스타트업 (일 방문자 1만 미만)

권장 스펙: 2050Mbps, 200500 RPS

예상 비용: 월 30~80만 원

특징: 기본 룰셋으로 충분, 오토스케일링 설정

중견기업 (일 방문자 1만~10만)

권장 스펙: 100200Mbps, 1,0002,000 RPS

예상 비용: 월 150~300만 원

특징: 커스텀 룰 추가, DDoS 대응 고려

대기업 (일 방문자 10만 이상)

권장 스펙: 500Mbps 이상, 5,000 RPS 이상

예상 비용: 월 500만 원 이상

특징: 전문 보안팀 운영, 멀티 리전 구성

💡 실제 스피디 구축 사례

D사(전자상거래, 일 방문자 5만)의 경우

초기 분석 결과: 평균 80 RPS, 피크 650 RPS

선택 스펙: 100Mbps, 1,000 RPS (여유 50%)

3개월 운영 후: 피크 시간대에도 안정적 운영

월 비용: 약 180만 원

⚡실전에서 놓치기 쉬운 3가지 함정

이벤트 트래픽을 고려하지 않은 스펙 선정

일상적인 트래픽만 보고 스펙을 정하면 프로모션이나 이벤트 때 문제가 발생합니다.

*실제 사례: E사는 평소 트래픽 기준으로 최소 스펙 WAF를 도입했습니다.

하지만 출시 2주 만에 진행한 플래시 세일 이벤트에서 트래픽이 평소의 15배로 급증했고, WAF가 병목이 되어 30분간 서비스가 마비됐습니다.*해결법: 과거 이벤트 기록이 있다면 해당 기간 트래픽을 반드시 분석하세요.

없다면 예상 트래픽의 최소 3배 여유를 두는 것이 안전합니다.DDoS 공격 대비 없이 최소 스펙만 선택

WAF는 정상 트래픽뿐 아니라 공격 트래픽도 처리해야 합니다.

*실제 사례: F사는 비용 절감을 위해 최소 스펙으로 WAF를 구축했습니다.

서비스 오픈 2개월 후 DDoS 공격을 받았는데, WAF가 공격 트래픽을 처리하느라 정상 사용자까지 접속이 불가능해졌습니다.

*해결법: DDoS 방어 전용 서비스(AWS Shield Advanced, Cloudflare 등)를 함께 고려하거나, WAF 스펙에 공격 대응 여유를 포함시키세요.비용만 보고 결정하는 실수

월 10만 원 저렴한 스펙을 선택했다가 성능 문제로 전체를 재구축하면 오히려 더 큰 비용이 발생합니다.

*실제 사례: 스피디가 컨설팅한 G사는 타 업체에서 저가 WAF를 구축했지만, 응답 속도가 30% 느려지고 장애가 잦아 6개월 만에 재구축했습니다.

결과적으로 초기 비용의 3배를 지출했습니다.

*해결법: 비용도 중요하지만 서비스 안정성과 성능을 함께 고려하세요.

무료 PoC(Proof of Concept) 기간을 활용해 실제 트래픽으로 테스트하는 것이 가장 확실합니다.

💡 보안 사고 발생 시 대응 비용이 궁금하다면?

👉 보안사고 후에야 MSP를 찾는 기업들의 공통점 글에서 실제 사고 사례와 대응 비용을 확인해보세요.

⚡트래픽 분석부터 WAF 구축까지, 전문가와 함께하세요

WAF 도입은 단순히 제품을 선택하고 설치하는 것이 아닙니다.

정확한 트래픽 분석, 적정 스펙 선정, 룰셋 최적화, 지속적인 모니터링까지 전 과정이 유기적으로 연결되어야 합니다.

스피디는 지금까지 축적한 보안 인프라 구축 경험을 바탕으로 다음과 같은 서비스를 제공합니다:

무료 트래픽 분석 컨설팅

현재 인프라 환경 진단

3개월 트래픽 패턴 분석

최적 WAF 스펙 제안

WAF 구축 및 최적화

클라우드별 WAF 설정

서비스 특성에 맞는 커스텀 룰 구성

오탐/미탐 최소화 튜닝

24/7 모니터링 및 대응

실시간 보안 이벤트 모니터링

공격 발생 시 즉각 대응

월별 보안 리포트 제공

실제로 스피디가 최근 3년간 구축한 50개 이상의 WAF 프로젝트 중 트래픽 분석을 철저히 한 경우 사후 스펙 변경률이 5% 미만이었지만, 분석 없이 진행한 경우 40% 이상이 3개월 내 스펙을 변경해야 했습니다.